上海期智研究院PI,上海交通大学计算机科学与工程系教授。

2003年获得复旦大学计算机系学士学位,2006年获南洋理工大学博士学位,之后在T-Systems和比利时鲁汶大学从事博士后研究工作。2011年回国后曾分别在华东师范大学和清华大学任教,多项研究成果发表在密码三大会(CRYPTO、EUROCRYPT、ASIACRYPT)和ACM CCS、IEEE S&P、TCC等密码与信息安全的代表性会议上,多次在中国密码年会、澳大利亚密码年会和亚洲密码年会上作特邀报告。目前担任亚洲密码年会指导委员会(ASIACRYPT Steering Committee)成员、国际密码学会理事会(IACR board)的观察员以及美国密码年会CRYPTO 2021,欧洲密码年会EUROCRYPT 2020-2022,亚洲密码年会ASIACRYPT 2018,2020-2021的程序委员会委员。主要研究方向为密码基础理论、后量子密码和隐私保护计算等。

个人荣誉

腾讯基金会“2020年度科学探索奖”

后量子密码学:基于哈希函数的后量子数字签名,在签名时间和大小方面均优于NIST标准化后量子签名算法SPHINCS+

安全多方计算:提出了一种新的主动安全常数轮2PC协议,该协议最接近单向通信的半诚实半门协议

后量子密码学:提出了基于Rain和AIM的后量子数字签名方案的代数攻击

成果7:基于混淆-然后-证明技术的网页数据轻量级认证(2024年度)

传输层安全(TLS)协议为大部分网络应用建立了安全通道,但不能在保护数据隐私前提下向第三方证明数据来源的真实性。为解决该问题,ACM CCS 2020发表的DECO协议采用恶意敌手模型下安全两方计算设计了TLS数据认证协议,无需对TLS服务器做任何修改,针对恶意敌手保证了数据的隐私性和数据来源的真实性,但要求相当大的通信和计算开销。

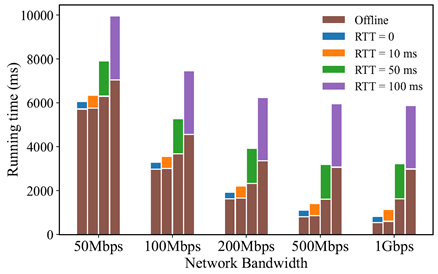

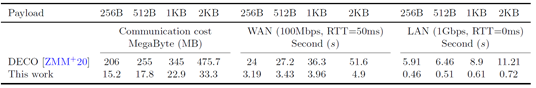

郁昱团队提出了“混淆-然后-证明”新技术,设计了新型TLS数据认证协议,无需对TLS服务器做任何修改,达到了与DECO协议相同的安全性,避免了恶意敌手模型下安全两方计算协议的使用。在理想/现实模型下严格证明了提出协议的安全性。实验结果表明设计的协议提升通信效率14倍和计算效率10倍。

图1. 提出协议在不同网络带宽和延迟下的性能

图2. 提出协议与之前最有效协议DECO的性能比较

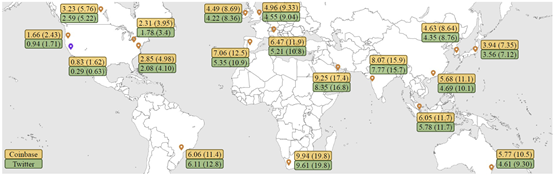

以Coinbase的Web3应用和Twitter的Web2应用为例,实现了全球18个城市的秒级数据安全认证。此外,提出了有效方法转化认证的TLS数据为加法同态承诺,为后续应用实现TLS数据的非交互零知识证明奠定了基础。

图3. 提出协议在全球18个城市实现数据安全认证的性能

郁昱团队提出的“混淆-然后-证明”技术为实现Web2和Web3应用数据隐私保护认证提供了新的设计思路,大幅度提升了之前同类协议的性能,为Web2和Web3应用数据的安全迁移奠定了理论基础,并提供了关键技术。

论文信息:Lightweight Authentication of Web Data via Garble-Then-Prove, Xiang Xie, Kang Yang, Xiao Wang, Yu Yu, https://www.usenix.org/system/files/sec24fall-prepub-849-xie-xiang.pdf, USENIX Security 2024.

------------------------------------------------------------------------------------------------------------------------------

成果6:在任意整数环和域上LPN问题的困难性及其在PCG应用(2024年度)

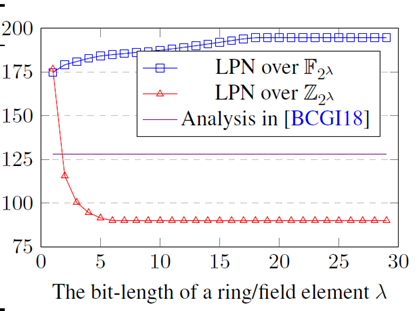

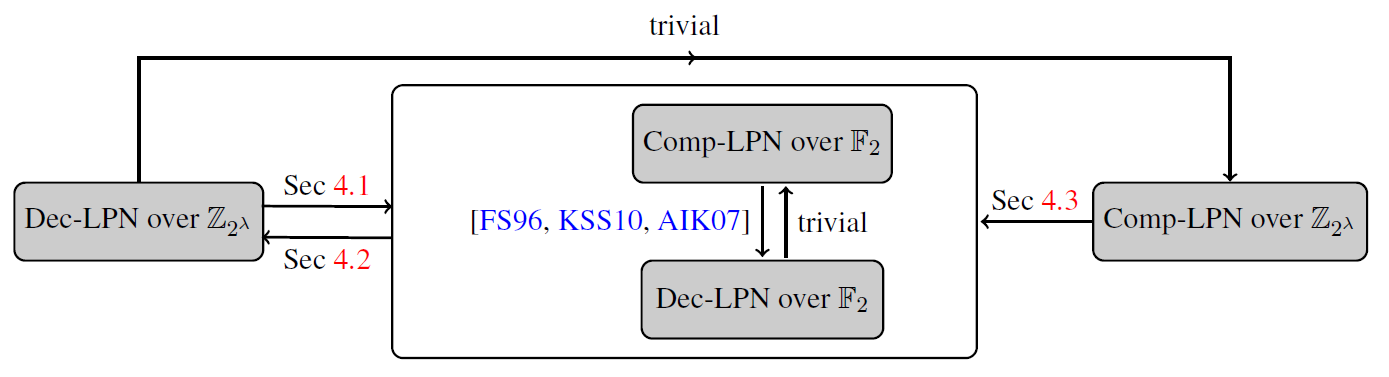

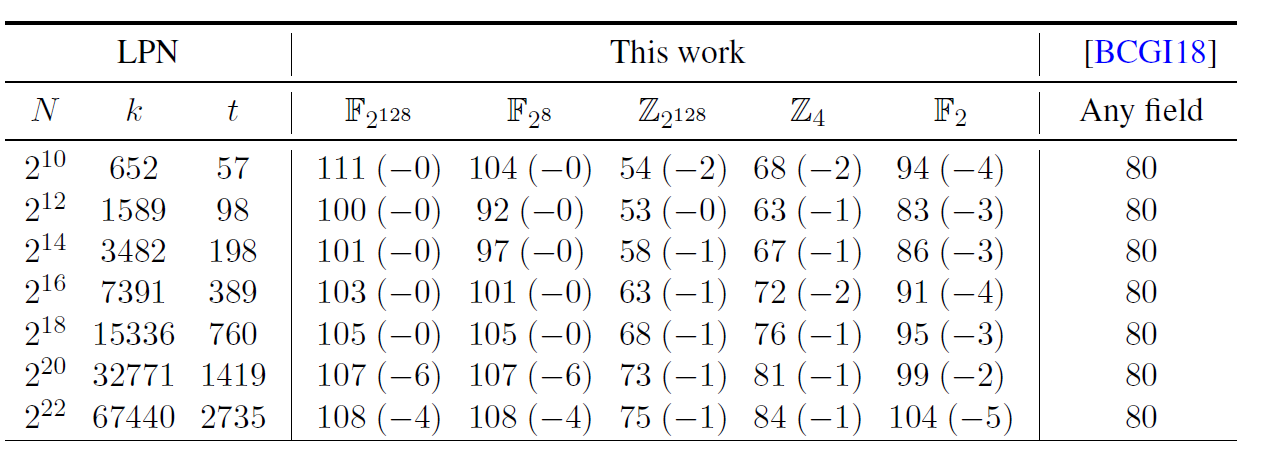

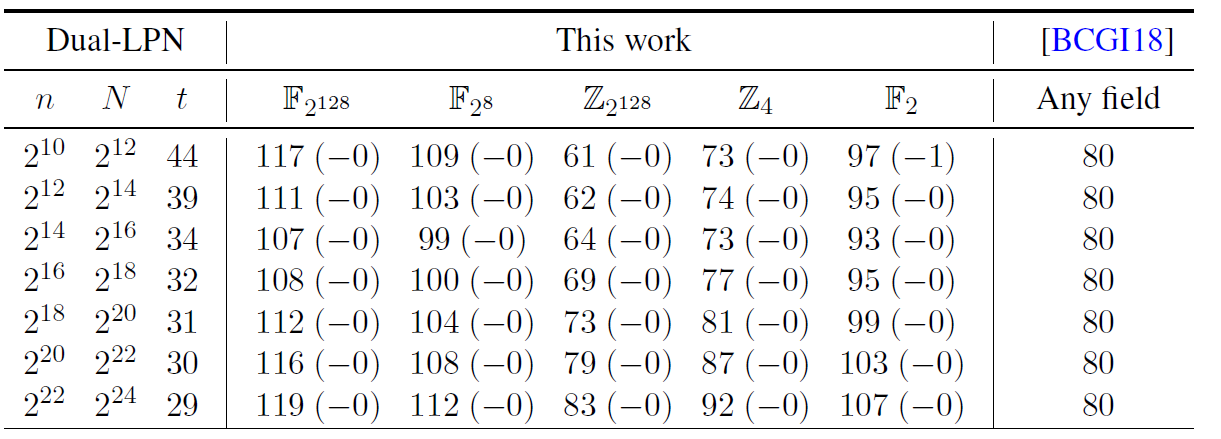

LPN问题已在密码学中得到广泛应用,最近被用于设计PCG类相关随机数生成协议,进而被应用在安全多方计算、零知识证明和私有集合交集等密码协议中。郁昱团队系统研究了PCG应用中LPN问题的困难性,获得了以下三方面的研究成果:

(1)对于域上LPN问题,给出了精确噪音LPN问题到正则噪音LPN问题的安全归约,大幅度降低了美密2022归约的安全损失;

(2)对于模2方幂环上LPN问题,给出了简单有效攻击,降低噪音一半的权重,从而降低LPN问题40比特安全性,进一步系统给出了环上LPN问题的理论归约关系;

(3)对于域上LPN问题,提出了LPN问题安全性的自动化评估脚本,其包含了最新的攻击方法。

LPN问题的困难性是PCG类不经意传输协议及其算术变形的安全基石,已被应用在安全多方计算、零知识证明和私有集合交集等密码协议中,具有样本数大、噪音率低、采用精确或正则噪音分布等特点,但PCG类协议中LPN问题研究较少,系统全面的安全性分析还是空白。

郁昱团队从理论归约和实际安全性两个角度对PCG类协议中LPN问题困难性系统全面给出了三方面的分析成果。一方面,大部分实际高效的PCG类协议均采用正则噪音分布的LPN问题;提出了新型的精确噪音分布到正则噪音分布LPN问题的安全归约,将安全损失从指数级降低至亚指数级。二方面,模2方幂剩余类环上LPN问题是设计相应环上PCG类协议的安全基石;给出了剩余类环上LPN问题的一个实际有效攻击,降低LPN问题一半的噪音率,有效降低LPN问题安全性约40比特,使得多个后续工作改变了噪音的选取方式;此外,从渐进意义下给出了环上LPN问题与二元域上LPN问题之间等价性安全归约,建立了环上LPN问题判定版本与计算版本的等价性安全归约。三方面,之前所有PCG类协议均根据ACM CCS 2018研究工作给出的LPN问题安全性评估公式选取LPN参数,但他们的评估公式不够准确;针对PCG类协议中LPN问题的实际安全性,研制了LPN问题安全性自动化评估脚本,整合了最先进的 Pooled Gauss、SD、ISD和代数攻击,其中该评估脚本已被多个后续工作采用。

论文信息:The Hardness of LPN over Any Integer Ring and Field for PCG Applications,Hanlin Liu, Xiao Wang, Kang Yang, Yu Yu,Eurocrypt 2024,https://link.springer.com/chapter/10.1007/978-3-031-58751-1_6

------------------------------------------------------------------------------------------------------------------------------

成果5:在双工网络下具有最小开销的主动安全半门电路(2024年度)

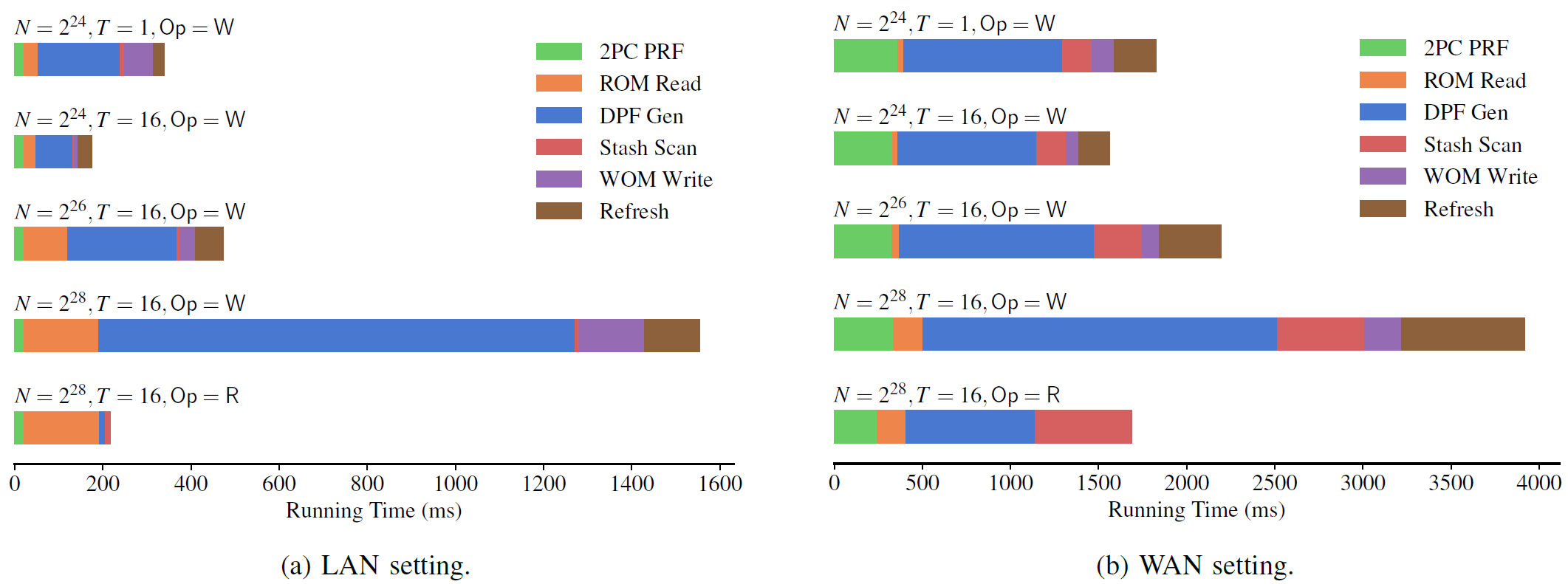

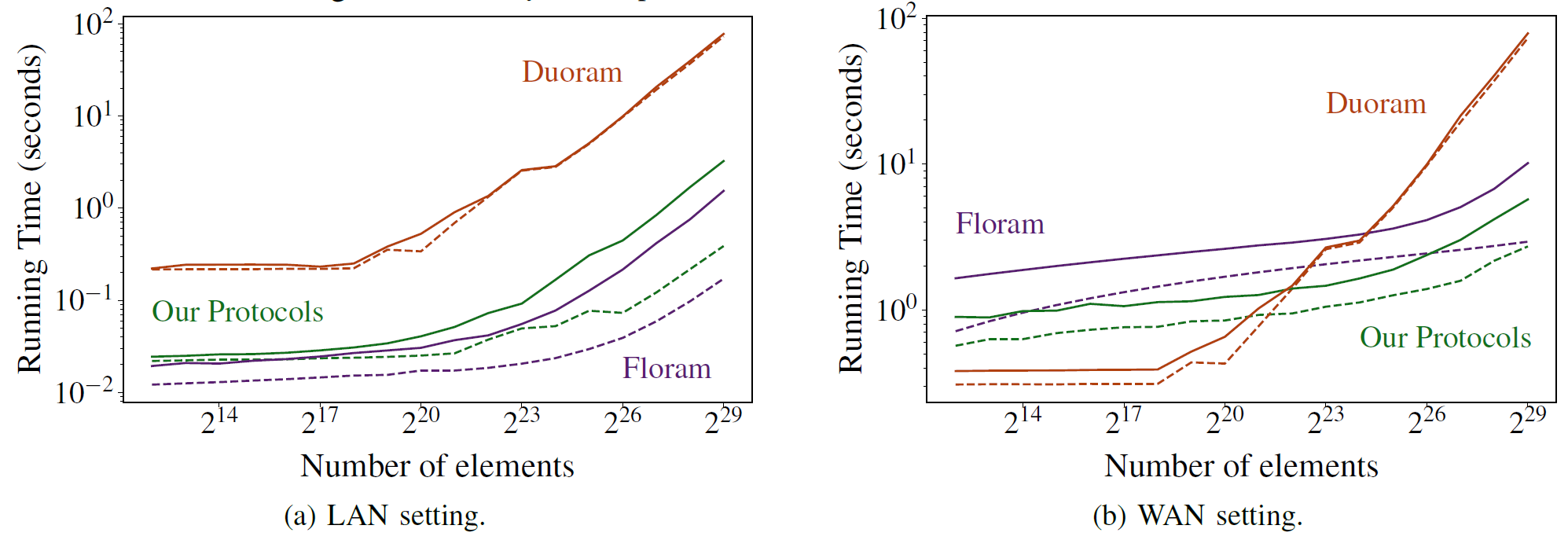

设计恶意敌手模型下关于RAM程序实际高效的安全两方计算协议是一个具有挑战性的研究目标。郁昱团队提出了主动安全的分布式点函数协议,允许至多一比特信息泄露,达到了与被动安全协议相同的效率;进一步结合双协议执行技术设计了RAM模型下主动安全的两方计算协议,全局允许至多一比特信息泄露,达到了与被动安全RAM计算协议几乎相同的效率,比之前主动安全的RAM计算协议快约100倍,从而提供了一种效率-安全权衡的实际解决方案。

RAM模型是三大计算模型之一,比电路计算模型更加适用于表达数据库操作、各种图论算法的计算任务。RAM模型下安全两方计算协议能够在实际应用中保护数据隐私。除了欧密2018研究工作提出的主动安全两方计算协议外,所有RAM模型下安全两方计算协议仅抵抗半诚实敌手攻击。然而,该主动安全两方计算协议采用了通用安全计算技术,导致其运行时间比被动安全协议慢至少两个数量级。

针对该效率问题,郁昱团队首先提出了分布式点函数(DPF)输出一致性的新型验证技术,排除了对主动安全两方计算通用协议的依赖,设计了主动安全的DPF分布式生成协议,达到了与被动安全协议相同的性能,提升之前最有效主动安全协议通信效率50倍;通过融合DPF分布式生成技术与双协议执行技术,设计了RAM模型下实际高效的主动安全两方计算协议,达到了与被动安全协议几乎相同的性能,将之前最有效主动安全两方计算协议的运行时间减少了大约100倍;以全局一比特信息泄露为代价给出了主动安全RAM两方计算协议的高效解决方案,为实际应用提供了一种较理想的安全效率折中。

论文信息:Efficient Actively Secure DPF and RAM-based 2PC with One-Bit Leakage,Wenhao Zhang, Xiaojie Guo, Kang Yang, Ruiyu Zhu, Yu Yu, Xiao Wang,IEEE S&P 2024,https://www.computer.org/csdl/proceedings-article/sp/2024/313000a192/1WPcYkyTGH6

------------------------------------------------------------------------------------------------------------------------------

成果4:在双工网络下具有最小开销的主动安全半门电路(2023年度)

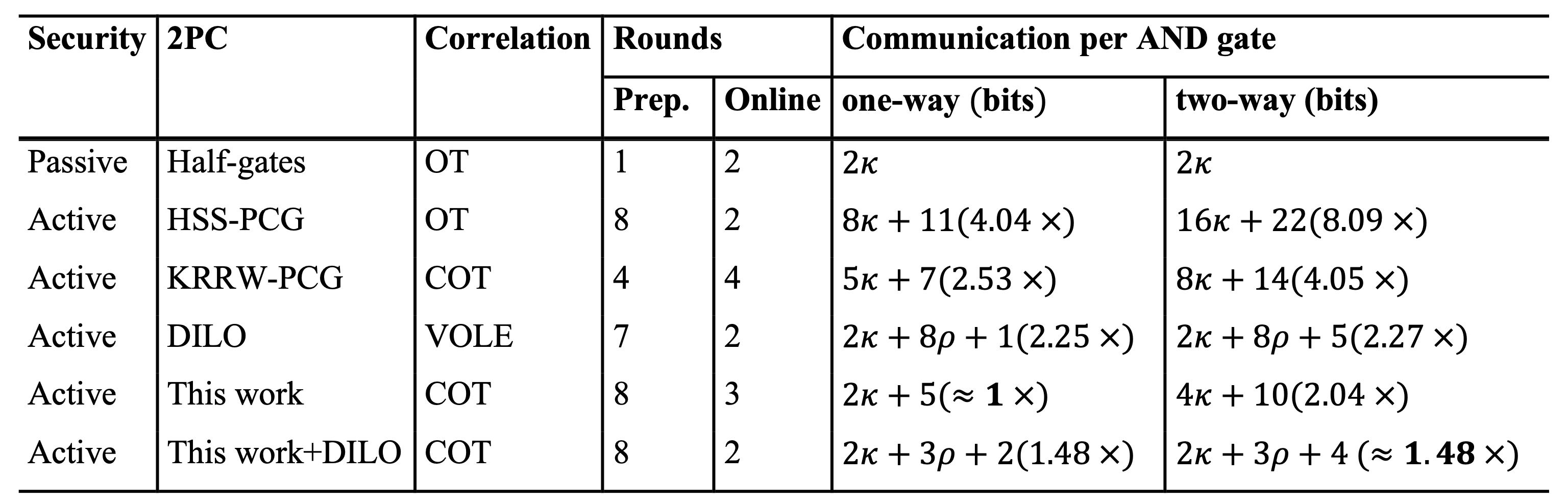

图灵奖得主、中科院院士姚期智先生在1986年提出了安全多方计算的概念,并发明了一种混淆电路技术用于两方安全计算场景(2PC)。在如今愈来愈重视数据安全的时代,混淆电路已经成为了多方安全计算领域中的一个基础构建模块,半门电路是混淆电路目前的最优版本。半诚实安全模型和主动安全模型是密码学中用于描述安全协议的两种不同安全性标准,主动安全提供了比半诚实安全更强的安全性保证,然而,与此同时,主动安全的协议通常会伴随更大的计算和通信开销。郁昱团队在双工网络下发明了具有最小通信开销、且常数交互轮数的主动安全半门电路协议。本工作在混合模型(hybrid model)和随机预言机模型(random oracle model)下实现了主动安全的半门电路,通过双重执行和一致性检查的方式,使用压缩预处理功能生成了一种新形式的比特认证,并提出了一种生成认证 AND 三元组(triples)的新技术,以将预处理中每个AND门的单向通信从 5ρ+1 比特减少到2比特,同时满足实现ρ比特统计安全性。假如计算安全参数是k比特,那么电路中的每一个AND门仅需要2k+5比特的通信量,基本上与半诚实的半门电路协议的一方通信相匹配(最优仅≈1×大小,其它对比效果如表所示)。我们在缩小半诚实和主动安全模型下的2PC协议之间的通信差距方面取得了重大进展。目前,该成果已经发表在密码学领域的顶级学术会议EUROCRYPT 2023中。

研究领域:密码学(多方安全计算)

论文网站: https://link.springer.com/chapter/10.1007/978-3-031-30617-4_2

研究论文:Hongrui Cui, Xiao Wang, Kang Yang, Yu Yu. "Actively Secure Half-Gates with Minimum Overhead under Duplex Networks", Advances in Cryptology - EUROCRYPT 2023 查看PDF

------------------------------------------------------------------------------------------------------------------------------

成果3:基于哈希函数的后量子数字签名算法(2023年度)

随着量子计算理论和量子计算机技术的推进,现有的经典(图灵计算模型下的)密码学的发展遭遇理论危机,例如 Shor 量子算法可在多项式时间内解决大整数分解、离散对数等经典困难问题。然而,量子计算机的指数级加速并不适用于所有困难问题,对于某些问题量子算法相较于经典算法并不具备太多的优势,这些问题包括编码困难问题、格问题、哈希问题等。数字签名算法用于验证数字信息的完整性、真实性和来源,是密码学体系中的基础原语。郁昱团队基于哈希函数设计了一种后量子数字签名算法(SPHINCS-α),可以有效地抵抗量子计算攻击。一次性签名(OTS)方案是基于哈希签名的核心构建模块,它的效率很大程度上主导了基于哈希的签名,目前WOTS+ 是NIST标准化签名方案所采用的最先进的OTS。本团队采用了一种新颖的常量和编码方案重新构造了WOTS+,并证明了该签名方案不仅在 Winternitz 的 OTS 框架下,而且在所有基于树的 OTS 设计中都是大小最优的。此外,团队指出基于有向无环图(DAG)的 OTS 设计中的一个缺陷,该设计先前在 Asiacrypt 1996上被证明是尺寸最优的。最后,团队通过实验证明,该签名算法在签名时间和大小方面均优于NIST标准化的SPHINCS+方案,如表所示。目前,该研究成果已经发表在了密码学领域的最顶级学术会议CRYPTO 2023,并投稿到了美国NIST新一轮后量子数字签名算法征集中。

研究领域:后量子密码学

论文网站:https://link.springer.com/chapter/10.1007/978-3-031-38554-4_15

研究论文:Kaiyi Zhang, Hongrui Cui, Yu Yu*. "Revisiting the Constant-sum Winternitz One-time Signature with Applications to SPHINCS+ and XMSS", Advances in Cryptology - CRYPTO 2023. 查看PDF

------------------------------------------------------------------------------------------------------------------------------

成果2:后量子数字签名编码效率的最优性研究(2023年度)

为了应对日益推进的量子计算对现代密码学的威胁。NIST(美国国家标准与技术研究院)后量子密码标准化于2016年启动,于2022年发布了后量子密码标准算法,其中基于哈希函数的数字签名算法SPHINCS+也成功入选成为标准算法。相比依赖于其它(格、多变量等)假设的后量子签名算法,基于哈希的签名提供了一种保守的数字签名替代方案。作为哈希签名的核心构建模块,一次性签名(OTS)的效率在很大程度上决定了哈希签名的效率。WOTS+签名方案是目前由NIST标准化的签名方案(XMSS、LMS和SPHINCS+)采用的最先进的OTS方案。

郁昱团队研究了一次性签名在编码效率上的最优性。具体来说,他们的工作展示了当采用常和(constant-sum)编码方案(Bos和Chaum,Crypto 1992)时,WOTS+一次性签名不仅在Winternitz的OTS框架下是尺寸最优的,而且在所有基于树的OTS设计中也是尺寸最优的。此外,该工作还指出了在ASIACRYPT 1996上被证明尺寸最优的基于DAG的OTS设计中的一个安全缺陷,这也令常和WOTS+成为目前编码效率最佳的OTS。最后,他们还将常和WOTS+集成到SPHINCS+和XMSS等NIST签名标准算法中,并评估了相应的性能,实验表明改进后的方案在签名时间和签名尺寸方面都有一定程度的提升。该研究成果“Revisiting the Constant-sum Winternitz One-time Signature with Applications to SPHINCS+ and XMSS”被第43届密码学顶级会议CRYPTO 2023(the 43rd International Cryptology Conference)录用。

------------------------------------------------------------------------------------------------------------------------------

成果1:不可区分混淆技术的安全性分析(2022年度)

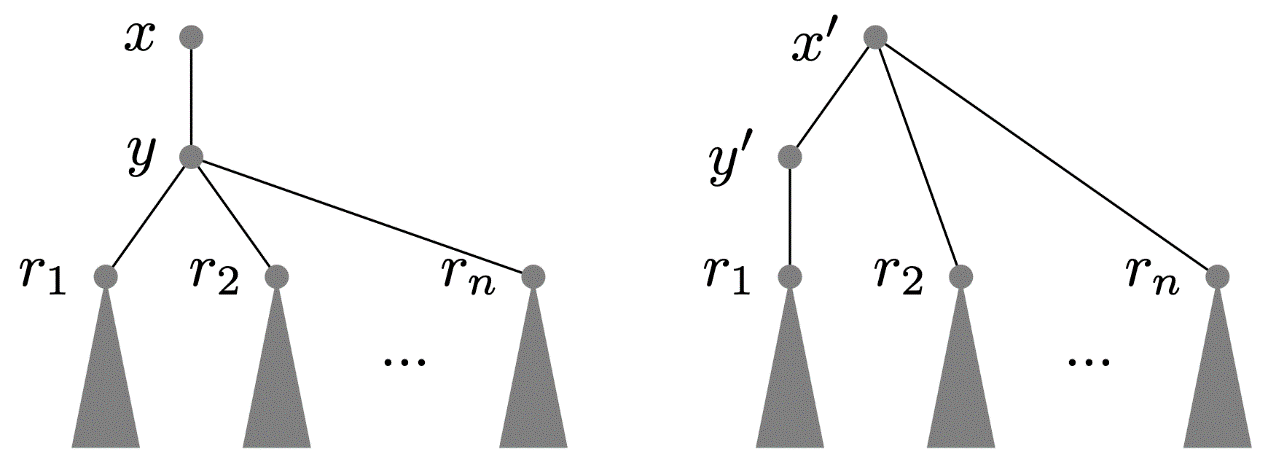

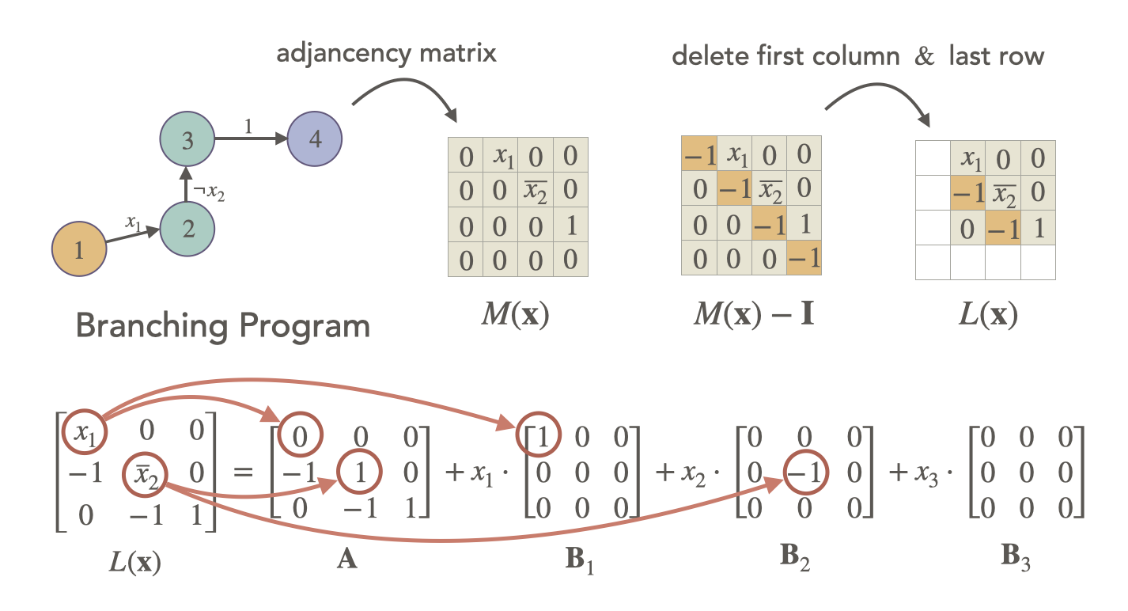

不可区分混淆技术被誉为“密码学皇冠上的明珠”,是继全同态加密(2022年哥德尔奖成果)后下一个密码学领域亟待攻克的密码技术。它可以用来构造任何其它密码技术,因此也被称为密码完备技术。简单而言,混淆技术可以将一段程序代码转成相同功能的代码,同时保护其中的算法和密钥信息无法被逆向分析者非法提取。目前软件保护中常见的混淆技术,缺乏数学和计算复杂性理论支撑,被破解逆向通常只是时间问题。2020年,普林斯顿大学James Bartusek和以色列理工学院、加州大学伯克利分校的多位学者共同提出了一类特殊的基于仿射行列式程序(ADP)的不可区分混淆技术。如图所示,ADP是一种特殊的描述计算的模型,它将计算程序的过程转换成若干矩阵的相加并计算其行列式。这项技术通过依次进行再随机化、添加对角阵、添加噪声、随机局部替换(RLS)等一系列高效操作实现了混淆的安全性,是目前不可区分混淆技术中效率最高、最有可能在现实应用中落地的技术。上海期智研究院的研究人员通过对其RLS操作进行观察后,发现了该操作并不改变矩阵余子式的设计缺陷,有针对性地提出了 “模4攻击”打破了该混淆技术的不可区分性,并进一步将攻击推广到更广的函数类。在提出攻击的基础上,研究人员还有针对性地根据原有RLS操作的弱点对该混淆技术进行了修补,提出了更为安全的不可区分混淆技术。该成果以“Cryptanalysis of Candidate Obfuscators for Affine Determinant Programs”为题发表在41届欧洲密码年会(EUROCRYPT 2022)中。

图. 通过将ADP程序的计算转换成矩阵行列式的计算,从而实现代码混淆

21. Lightweight Authentication of Web Data via Garble-Then-Prove, Xiang Xie, Kang Yang, Xiao Wang, Yu Yu, https://www.usenix.org/system/files/sec24fall-prepub-849-xie-xiang.pdf, USENIX Security 2024.

20. Scalable Multi-Party Computation Protocols for Machine Learning in the Honest-Majority Setting, Fengrun Liu, Xiang Xie, Yu Yu,

https://www.usenix.org/conference/usenixsecurity24/presentation/liu-fengrun.pdf, USENIX Security 2024.

19. Hanlin Liu, Xiao Wang, Kang Yang, Yu Yu, The Hardness of LPN over Any Integer Ring and Field for PCG Applications, Eurocrypt 2024

18. Wenhao Zhang, Xiaojie Guo, Kang Yang, Ruiyu Zhu, Yu Yu, Xiao Wang, Efficient Actively Secure DPF and RAM-based 2PC with One-Bit Leakage, IEEE S&P 2024

17. Kaiyi Zhang, Qingju Wang, Yu Yu, Chun Guo & Hongrui Cui , Algebraic Attacks on Round-Reduced RAIN and Full AIM-III, ASIACRYPT, 2023 查看PDF

16. Kaiyi Zhang, Hongrui Cui, Yu Yu, Revisiting the Constant-sum Winternitz One-time Signature with Applications to SPHINCS+ and XMSS, CRYPTO, 2023 查看PDF

15. Hongrui Cui, Xiao Wang, Kang Yang, Yu Yu, Actively Secure Half-Gates with Minimum Overhead Under Duplex Networks, EUROCRYPT, 2023 查看PDF

14. Junqing Gong, Ji Luo, Hoeteck Wee, Traitor Tracing with N^{1/3}-Size Ciphertexts and O(1)-Size Keys from k-Lin, EUROCRYPT, 2023 查看PDF

13. Chun Guo, Jonathan Katz, Xiao Wang, Chenkai Weng & Yu Yu, "Better Concrete Security for Half-Gates Garbling (in the Multi-Instance Setting)", Advances in Cryptology - CRYPTO 2020, pp 793-822,Book cover, 2020 查看PDF

12. Weijia Wang, Chun Guo†, François-Xavier Standaert, Yu Yu† & Gaëtan Cassiers, "Packed Multiplication: How to Amortize the Cost of Side-channel Masking?", Advances in Cryptology - ASIACRYPT 2020, pp 851-880, 2020 查看PDF

11. Wenling Liu, Zhen Liu†, Khoa Nguyen, Guomin Yang & Yu Yu†, "A Lattice-Based Key-Insulated and Privacy-Preserving Signature Scheme with Publicly Derived Public Key", (ESORICS)in 25th European Symposium on Research in Computer Security - 2020, pp 357-377, 2020 查看PDF

10. Rui Wen,Yu Yu, Xiang Xie, Yang Zhang, "LEAF: A Faster Secure Search Algorithm via Localization,Extraction, and Reconstruction", (CCS 2020) In Proceedings of 27th ACM Conference on Computer and Communications Security, pp. 1219–1232, 2020 查看PDF

9. Yu Yu, Xiang Xie, Privacy-preserving computation in the post-quantum era, National Science Review, Volume 8, Issue 9, September 2021, 2021 查看PDF

8. Yu Yu, Preface to special topic on lattice-based cryptography , National Science Review, Volume 8, Issue 9, September 2021, 2021 查看PDF

7. Hongrui Cui, Kaiyi Zhang, Yu Chen, Zhen Liu & Yu Yu†, MPC-in-Multi-Heads: a Multi-Prover Zero-Knowledge Proof System (or: How to Jointly Prove Any NP Statements in ZK), (ESORICS)in 26th European Symposium on Research in Computer Security - 2021, pp 332-351, 2021 查看PDF

6. Hanlin Liu, Yu Yu†, Shuoyao Zhao, Jiang Zhang, Wenling Liu & Zhenkai Hu, Pushing the Limits of Valiant's Universal Circuits: Simpler, Tighter and More Compact, Advances in Cryptology - CRYPTO 2021, pp 365-394, 2021 查看PDF

5. Yu Yu†, Jiang Zhang, Smoothing Out Binary Linear Codes and Worst-Case Sub-exponential Hardness for LPN, Advances in Cryptology - CRYPTO 2021, pp 473-501, 2021 查看PDF

4. Liu-Jun Wang, Kai-Yi Zhang, Jia-Yong Wang, Jie Cheng, Yong-Hua Yang, Shi-Biao Tang, Di Yan, Yan-Lin Tang, Zhen Liu, Yu Yu†, Qiang Zhang† & Jian-Wei Pan†, 《Experimental authentication of quantum key distribution with post-quantum cryptography》, npj Quantum Information 7, 67, 2021 查看PDF

3. Li Yao, Yilei Chen, Yu Yu, Cryptanalysis of Candidate Obfuscators for Affine Determinant Programs, Advances in Cryptology - EUROCRYPT 2022, pp 645-669, 2022 查看PDF

2. Hanlin Liu, Yu Yu†, A Non-heuristic Approach to Time-space Tradeoffs and Optimizations for BKW, Advances in Cryptology - ASIACRYT 2022, 2022 查看PDF

1. Yuanyuan Zhou, Joop van de Pol, Yu Yu†, Francois-Xavier Standaert, A Third is All You Need: EPKE attack on CRT with Exponent Blinding, Advances in Cryptology - ASIACRYT 2022, 2022 查看PDF